Mein HomeLab

Einführung

In diesem Beitrag möchte ich euch mein aktuelles HomeLab-Setup vorstellen, das sich über die letzten Jahre stetig weiterentwickelt hat und aus einer Vielzahl unterschiedlicher Hardware-Komponenten besteht. Mein Ziel ist es, nicht nur die technischen Details zu teilen, sondern auch zu zeigen, wie ich durch mein Homelab beruflich profitieren konnte, wie faszinierend ich diese Arbeit finde und wie viel ich dabei kontinuierlich lerne. Dabei werde ich nicht nur die technischen Details beleuchten, sondern auch auf Herausforderungen und Lösungsansätze eingehen, die mir im Laufe der Zeit begegnet sind.

Ob du selbst ein Homelab betreibst, mit dem Gedanken spielst, eines aufzubauen, oder einfach nur neugierig bist, wie ein solches System im Hintergrund funktioniert – ich hoffe, dieser Beitrag liefert dir wertvolle Einblicke und Inspiration.

Bei der Auswahl der Hardware habe ich stets auf die folgenden Aspekte geachtet:

- Geräuscharm

- Energieeffizient

- Gutes Preis-Leistungs-Verhältnis

- Kompakte Bauweise

Lasst uns gemeinsam in die Welt meines Homelabs eintauchen!

Mein Setup im Detail

Dabei habe ich stets auf die folgenden Aspekte geachtet:

- Geräuscharm

- Energieeffizient

- Gutes Preis-Leistungs-Verhältnis

- Kompakte Bauweise

Gebrauchte Hardware

Ich bin ein großer Fan von dem Kauf von gebrauchten Systemen, vor allem auf (Ebay-) Kleinanzeigen. Hier lassen sich sehr oft gute Schnäppchen erzielen, was vor allem bei dem Einstieg oder auch bei teurer IT-Hardware helfen kann. Deswegen stammen meine Geräte auch zu einem großen Teil aus Gebrauchtware.

Cloud (Microsoft Azure)

Die monatlichen Kosten für meine Cloud-Ressourcen variieren je nach Umfang und Dauer meiner Tests. In der Regel belaufen sie sich jedoch auf 5–15 € pro Monat, was für meine Anforderungen an Effizienz und Flexibilität optimal ist.

Ich betreibe eine virtuelle Maschine in der Cloud, auf der pfSense als Firewall und VPN-Gateway betrieben wird. Darüber realisiere ich einen Site-to-Site-VPN-Tunnel zu meiner FortiGate. Zusätzlich verwende ich Storage-Accounts für die Sicherung von Backups meiner Synology NAS sowie meines Kubernetes-Clusters. Für verschiedene Testzwecke betreibe ich außerdem eine Public DNS-Zone, um flexibel mit Test-Domains arbeiten zu können.

Server Rack & Zubehör

- 9HE Serverschrank (~ 70€, NEU)

- Rack Fach (~ 15€, NEU)

- FortiGate Rack Mount Kit (~ 60€, GEBRAUCHT)

- Rack Steckdose (~ 30€, GEBRAUCHT)

Netzwerk

- Router: FritzBox 7590 AX (~ 240€, NEU)

- Switches:

- Unifi Ubiquiti USW-Lite-8-POE (52W) (~ 120€, NEU)

- Unifi Ubiquiti USW-24-POE (95W) (~ 210€, GEBRAUCHT)

- Firewall: Fortinet FortiGate 60E (~ 150€, GEBRAUCHT)

- Access Points: 2x Ubiquiti (U6 Lite + UAP AC Lite) (je ~ 65€, GEBRAUCHT)

Speicher

- NAS: Synology DS220j mit 2x 4TB HDD (~ 350€, NEU)

Compute

- Server 1: HP Elitedesk 800 G3 Mini (4C, 4T, 24 GB RAM, 500 GB SSD) (~ 150€, GEBRAUCHT) <- Nicht mehr aktiv

- Server 2: HP Prodesk 400 G4 Mini (6C, 6T, 32 GB RAM, 1 TB SSD) (~ 200€, GEBRAUCHT)

- Server 3: HP ProDesk 400 G6 Mini (6C, 12T, 48 GB RAM, 2 TB SSD) (~ 400€, GEBRAUCHT)

- Server 4: HP ProDesk 400 G6 Mini (6C, 12T, 40 GB RAM, 1 TB SSD) (~ 400€, GEBRAUCHT)

Fazit

Über die letzten fünf Jahre hinweg habe ich rund 2.000€ in mein HomeLab investiert. Diese Summe verteilt sich auf mehrere Jahre und ermöglichte es mir, schrittweise ein leistungsfähiges und effizientes System aufzubauen.

Falls ihr Fragen zu bestimmten Komponenten oder zur Integration in euer eigenes Setup habt, schreibt es gerne in die Kommentare!

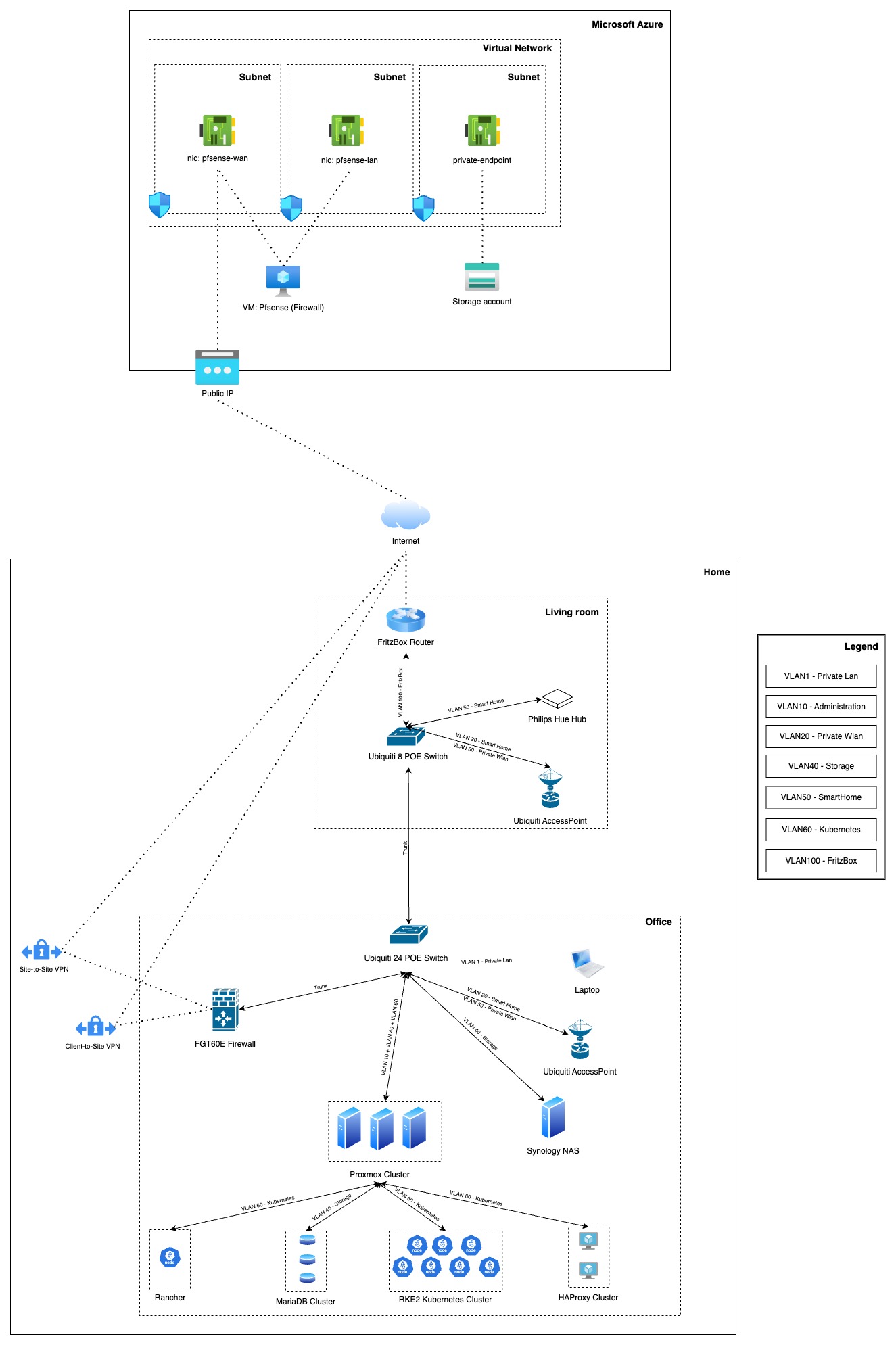

Netzwerkdiagramm

Meine VLAN-Struktur im Überblilck:

Eine durchdachte VLAN- und Subnetzstruktur bildet das Fundament eines stabilen und sicheren Netzwerks. Durch die logische Trennung des Netzwerkverkehrs in verschiedene VLANs stelle ich sicher, dass sensible Dienste geschützt bleiben, die Kommunikation zwischen den Systemen effizient verläuft und jedes Segment klar definierte Aufgaben erfüllt.

VLAN10 – Administration:

Dieses VLAN ist ausschließlich für administrative Aufgaben reserviert. Hier laufen Systeme wie Management-Interfaces von Servern, Switches und anderen Netzwerkgeräten.VLAN20 – WLAN:

Hier befinden sich die trusted Endgeräte wie Laptops, PCs und mobile Geräte. Dieses VLAN ist das Standard-Netzwerk für alltägliche Benutzeraufgaben.VLAN40 – Storage:

Speziell für Speicherlösungen reserviert, ermöglicht dieses VLAN eine isolierte und performante Kommunikation zwischen meinen Speichergeräten und den relevanten Servern.VLAN50 – SmartHome:

Hier sind alle Smart-Home-Geräte wie smarte Steckdosen, Sensoren und Steuerzentralen untergebracht. Die Trennung sorgt dafür, dass diese Geräte keinen direkten Zugriff auf sensible Bereiche haben.VLAN60 – Kubernetes:

Dieses VLAN dient meinem Kubernetes-Cluster. Es trennt den Cluster-Traffic von anderen Netzwerksegmenten und ermöglicht eine effiziente Kommunikation zwischen den Nodes und Diensten.VLAN100 – Fritzbox:

Dieses VLAN beherbergt die Fritzbox und stellt die Verbindung zum Internet bereit. Eine klare Trennung verhindert, dass Geräte aus anderen VLANs unkontrollierten Zugriff auf das Gateway erhalten.

Firewall-Regeln:

In meinem Homelab habe ich die Firewall-Regeln so präzise wie möglich gestaltet, um sowohl Sicherheit als auch eine reibungslose Kommunikation zwischen den VLANs und nach außen zu gewährleisten.

Grundprinzipien meiner Firewall-Konfiguration:

Least Privilege (Minimalprinzip):

Standardmäßig wird sämtlicher Verkehr blockiert. Nur notwendige Verbindungen werden gezielt erlaubt.Netzwerksegmentierung:

Der Datenverkehr zwischen den VLANs ist strikt reguliert. Jedes VLAN darf nur auf die Ressourcen zugreifen, die für seine Aufgaben erforderlich sind.Sicherheit der Verwaltungsschnittstellen:

Administrative Zugänge und Management-Interfaces sind nur aus dem VLAN10 (Administration) erreichbar.Logging und Monitoring:

Alle Firewall-Ereignisse werden protokolliert und für einen definierten Zeitraum gespeichert, um potenzielle Sicherheitsvorfälle frühzeitig zu erkennen.

Fazit und Ausblick

Aktuell bin ich mit meinem Setup sehr zufrieden. Die Access Points und Ubiquiti-Switches sind erst vor wenigen Wochen eingezogen und haben das Netzwerk spürbar verbessert. Zuvor waren bei mir managed Netgear-Switches im Einsatz, und das WLAN wurde ausschließlich von der FritzBox bereitgestellt. Allerdings führte einer der Netgear-Switches zu sporadischen Paketverlusten, und die FritzBox hatte Schwierigkeiten, unsere Wohnung vollständig und stabil mit WLAN zu versorgen.

Auch die Server-Hardware erfüllt derzeit zuverlässig ihre Aufgaben, und ich sehe hier aktuell keinen Bedarf für Veränderungen. Die Systeme laufen stabil und bieten ausreichend Leistung für meine Anforderungen.

Ein mögliches Upgrade in der Zukunft könnte jedoch die NAS betreffen, um noch mehr Speicherplatz und Performance bereitzustellen.

Mit den aktuellen Komponenten läuft das Netzwerk nun deutlich zuverlässiger, und die Abdeckung sowie Leistung haben sich merklich verbessert. Dieses Upgrade war definitiv die richtige Entscheidung für mein Homelab.